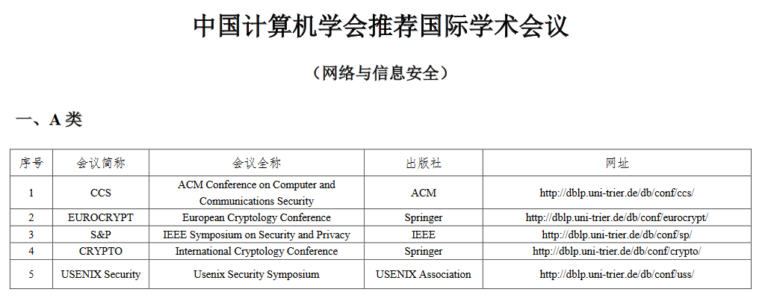

USENIX Security là một trong bốn hội nghị học thuật hàng đầu trong lĩnh vực bảo mật mạng và điện toán riêng tư, đồng thời là hội nghị hạng A được CCF (Liên đoàn máy tính Trung Quốc) khuyến nghị.

Hội thảo bảo mật USENIX thường niên quy tụ các nhà nghiên cứu, chuyên gia, quản trị viên hệ thống, lập trình viên hệ thống và những người khác quan tâm đến những tiến bộ mới nhất trong hệ thống máy tính, bảo mật mạng và quyền riêng tư.

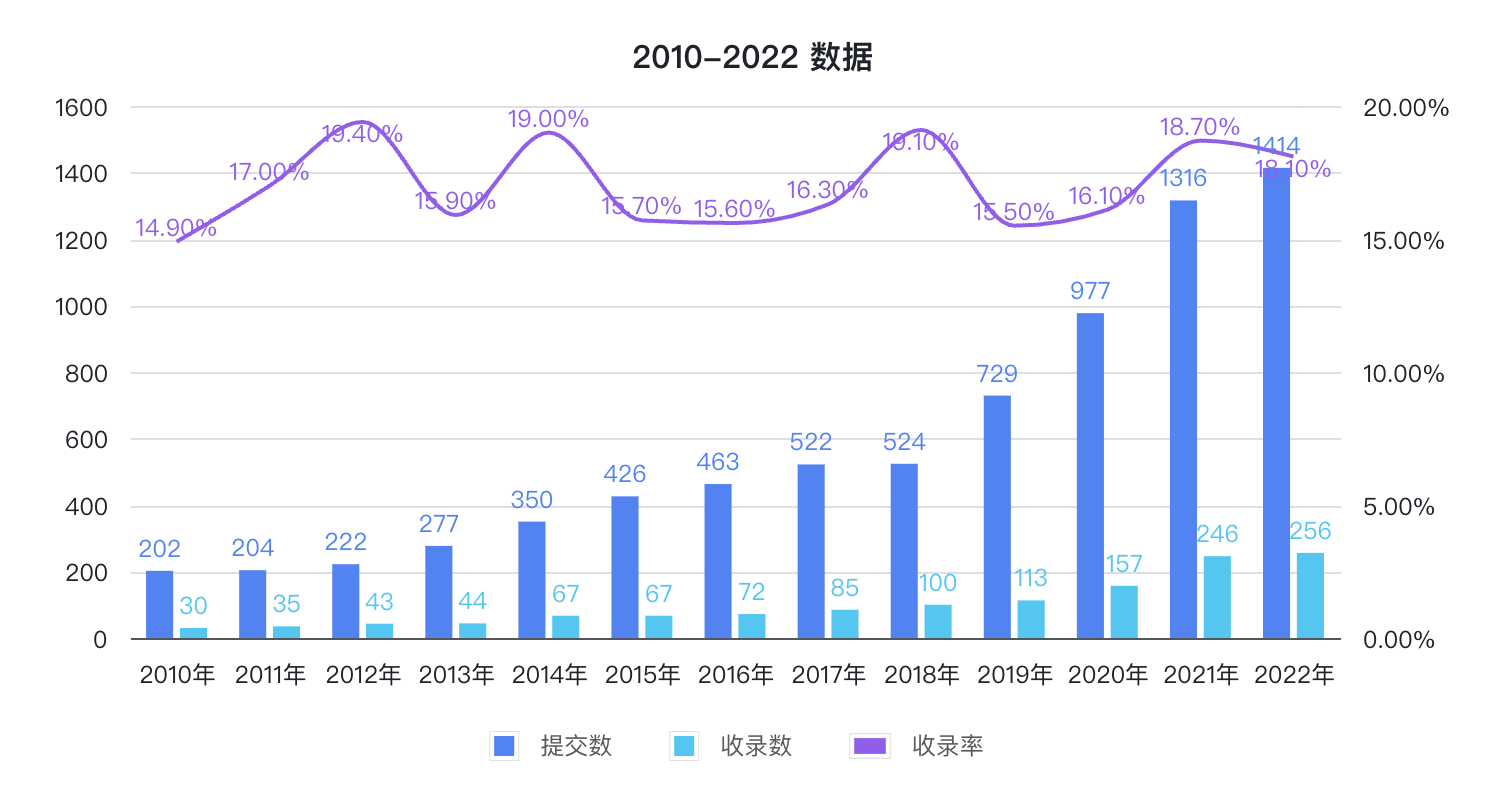

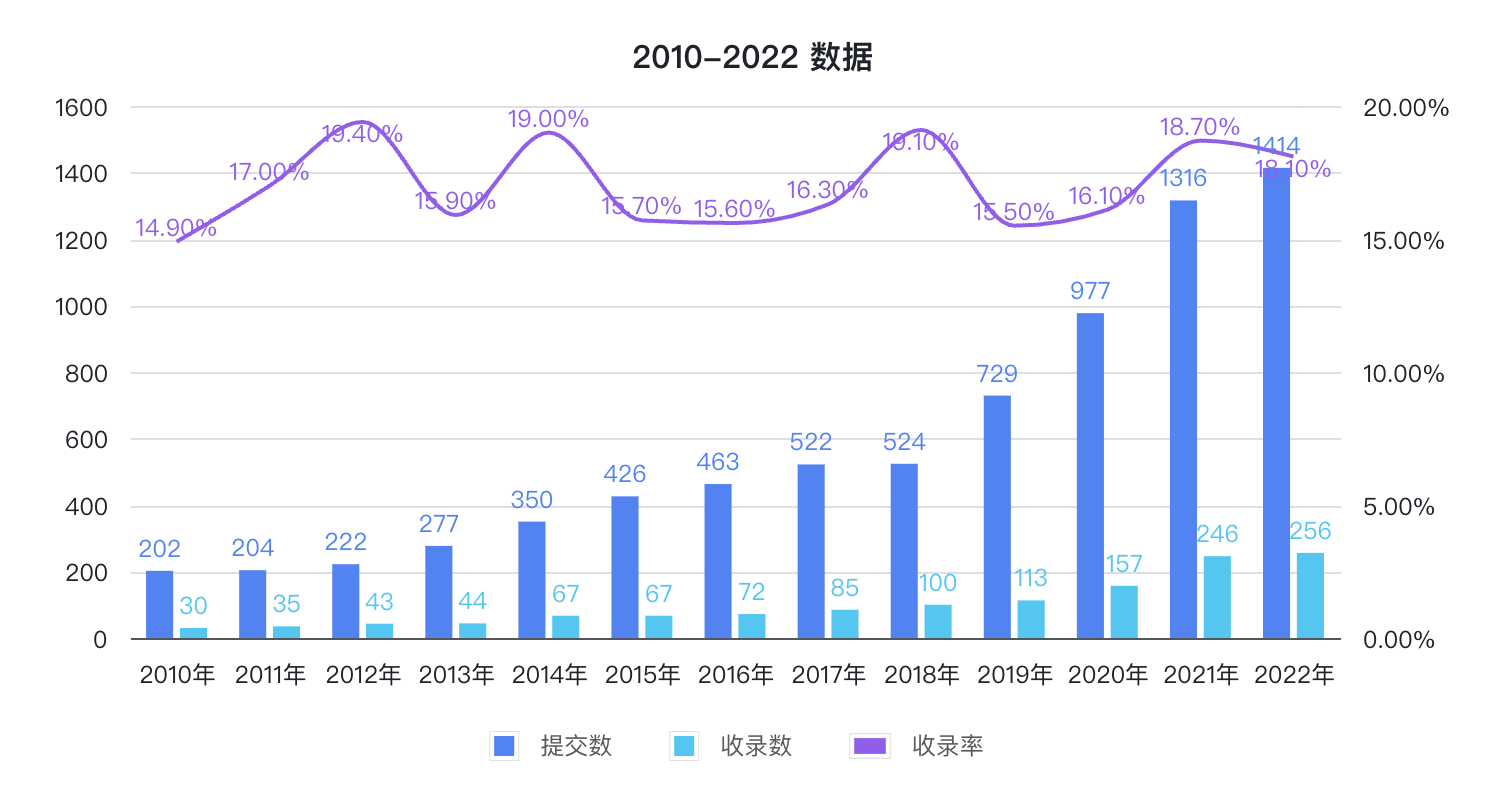

Gần đây, tại Hội nghị chuyên đề bảo mật USENIX-2023, tổng cộng 51 bài báo liên quan đến điện toán bảo mật đã được công bố, bao gồm nhiều lĩnh vực điện toán bảo mật như học liên kết, mã hóa đồng hình và điện toán đa bên an toàn. Là một hội nghị hàng đầu trong lĩnh vực bảo mật mạng và điện toán bảo mật, tỷ lệ chấp nhận của hội nghị này luôn dưới 20%.

Các học giả trong nước đã đóng góp nhiều kết quả xuất sắc tại hội nghị năm nay. Chúng tôi đã chọn một số lĩnh vực phổ biến để đánh giá ngắn gọn.

1. Phân phối thành tích theo lĩnh vực

| Các lĩnh vực kết quả |

Số lượng bài viết đã chọn |

Các nhà nghiên cứu trong nước đã tham gia vào những thành tựu nổi bật |

| Quyền riêng tư khác biệt (DP) |

3 |

Tấn công đầu độc chi tiết vào các giao thức riêng tư vi phân cục bộ để ước tính trung bình và phương sai (Tác giả đầu tiên: Đại học Xidian) |

| Môi trường thực thi đáng tin cậy (TEE) |

4 |

CIPHERH: Phát hiện tự động các lỗ hổng kênh phụ của văn bản mã hóa trong các triển khai mật mã (tác giả đầu tiên: Đại học Khoa học và Công nghệ miền Nam, các thành viên khác đến từ Đại học Khoa học và Công nghệ Hồng Kông, Ant Group) Các cuộc đua dữ liệu được kiểm soát trong các vùng mã hóa: Các cuộc tấn công và phát hiện (tác giả thứ ba: Đại học Khoa học và Công nghệ miền Nam) |

| Học tập liên bang (FL) |

3 |

Gradient Obfuscation tạo ra cảm giác an toàn giả tạo trong học tập liên bang (Tác giả thứ hai: Đại học Chiết Giang) |

| Bằng chứng không kiến thức (ZK) |

2 |

TAP: Dịch vụ dữ liệu minh bạch và bảo vệ quyền riêng tư (Tác giả thứ ba: Đại học Tây Nam) |

| Mã hóa đồng cấu (HE) |

3 |

Squirrel: Một khuôn khổ tính toán hai bên an toàn có khả năng mở rộng để đào tạo cây quyết định tăng cường độ dốc (Tất cả các thành viên đều đến từ Alibaba Group và Ant Group) |

| Bộ máy tính riêng tư (PSU) |

3 |

Liên hợp tập riêng tuyến tính từ Kiểm tra tư cách thành viên riêng đảo ngược đa truy vấn (Tất cả thành viên đều đến từ Phòng thí nghiệm trọng điểm nhà nước về an ninh thông tin, Viện kỹ thuật thông tin, Viện Hàn lâm khoa học Trung Quốc, Đại học Viện Hàn lâm khoa học Trung Quốc, Đại học Sơn Đông, Phòng thí nghiệm trọng điểm nhà nước về khoa học và công nghệ mật mã và Tập đoàn Alibaba) |

| Phân tích dữ liệu riêng tư |

8 |

Lalaine: Đo lường và mô tả sự không tuân thủ nhãn quyền riêng tư của Apple (Tác giả thứ tư: Alibaba Group Orion Lab) |

| Nâng cao quyền riêng tư của AI |

3 |

V-CLOAK: Công nghệ ẩn danh giọng nói thời gian thực đảm bảo độ rõ ràng, tự nhiên và âm sắc (Các thành viên từ Đại học Chiết Giang và Đại học Vũ Hán) |

2. Kiểm kê các lĩnh vực phổ biến

Lưu ý: Do khuôn khổ bài viết có hạn, bài viết chỉ liệt kê một phần những thành tựu nổi bật của các học giả trong nước.

2.1 Quyền riêng tư khác biệt (DP)

- Bài báo: Tấn công đầu độc chi tiết vào các giao thức bảo mật vi phân cục bộ để ước tính trung bình và phương sai

- Tiếng Trung: Các cuộc tấn công đầu độc chi tiết vào các giao thức bảo mật khác biệt cục bộ để ước tính giá trị trung bình và phương sai

- Các nhà nghiên cứu trong nước: Đại học Xidian (tác giả đầu tiên)

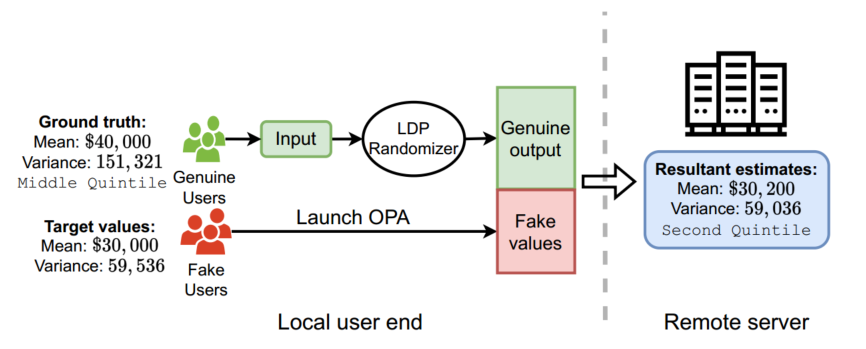

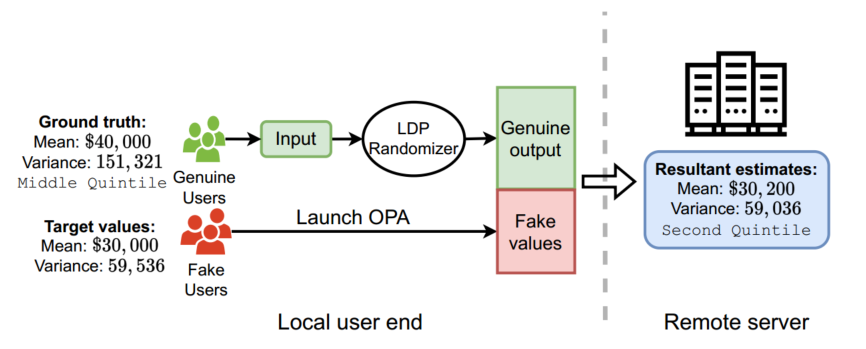

Mặc dù quyền riêng tư khác biệt cục bộ (LDP) bảo vệ dữ liệu của từng người dùng khỏi suy luận của những người quản lý dữ liệu không đáng tin cậy, các nghiên cứu gần đây đã chỉ ra rằng kẻ tấn công có thể phát động các cuộc tấn công đầu độc dữ liệu từ phía người dùng để đưa dữ liệu sai được tạo cẩn thận vào giao thức LDP nhằm làm sai lệch tối đa ước tính cuối cùng của người quản lý dữ liệu.

Trong nghiên cứu này, nhóm nghiên cứu tiếp tục phát triển kiến thức này bằng cách đề xuất một cuộc tấn công chi tiết mới cho phép kẻ tấn công tinh chỉnh và đồng thời thao túng các ước tính trung bình và phương sai, vốn là các nhiệm vụ phân tích phổ biến trong nhiều ứng dụng thực tế. (Đe dọa đến tính bảo mật dữ liệu của một lượng lớn các ứng dụng thực tế trong thế giới thực).

Để đạt được mục tiêu này, cuộc tấn công khai thác các đặc điểm của LDP để đưa dữ liệu giả vào miền đầu ra của phiên bản LDP cục bộ. Đây được gọi là cuộc tấn công đầu ra (OPA).

Chúng tôi nhận thấy rằng việc mất quyền riêng tư nhỏ hơn sẽ tăng cường tính bảo mật của LDP và đạt được sự nhất quán về bảo mật-quyền riêng tư, điều này trái ngược với sự đánh đổi bảo mật-quyền riêng tư đã biết trong các nghiên cứu trước đây. (Phá vỡ nghiên cứu hiện tại và khám phá ra những kết luận mới).

Chúng tôi tiếp tục điều tra tính nhất quán và đưa ra góc nhìn toàn diện hơn về bối cảnh mối đe dọa của các cuộc tấn công đầu độc dữ liệu vào LDP, đánh giá kỹ lưỡng các cuộc tấn công được đề xuất so với một cuộc tấn công cơ sở trực quan đưa dữ liệu đầu vào sai vào LDP.

Kết quả thử nghiệm cho thấy OPA vượt trội hơn so với các dữ liệu cơ bản trên ba tập dữ liệu thực tế. Các nhà nghiên cứu cũng đề xuất một phương pháp phòng thủ mới để khôi phục độ chính xác của kết quả từ việc thu thập dữ liệu bị ô nhiễm và cung cấp thông tin chi tiết để thiết kế LDP an toàn. (Ngoài việc đưa ra phương pháp tấn công, còn cung cấp phương pháp phòng thủ hiệu quả).

2.2 Môi trường thực thi đáng tin cậy (TEE)

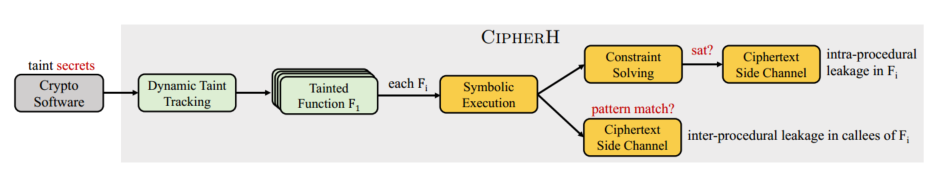

- Bài báo: CIPHERH: Tự động phát hiện các lỗ hổng kênh phụ của văn bản mã hóa trong các triển khai mật mã

- Tiếng Trung: CIPHERH - Tự động phát hiện các lỗ hổng kênh phụ của văn bản mã hóa trong các triển khai mật mã

- Các nhà nghiên cứu trong nước: Đại học Khoa học và Công nghệ miền Nam (tác giả đầu tiên)

Kênh phụ mã hóa là một loại kênh phụ mới khai thác mã hóa bộ nhớ xác định của Môi trường thực thi tin cậy (TEE). Nó cho phép kẻ tấn công đọc được văn bản mã hóa của bộ lưu trữ được mã hóa theo logic hoặc vật lý, do đó xâm phạm vào việc triển khai mật mã được bảo vệ bởi TEE với độ trung thực cao.

Các nghiên cứu trước đây kết luận rằng các kênh phụ mã hóa không chỉ có hiệu quả chống lại AMD SEV-SNP, nơi lỗ hổng được phát hiện lần đầu tiên, mà còn là mối đe dọa nghiêm trọng đối với tất cả các TEE có mã hóa bộ nhớ xác định.

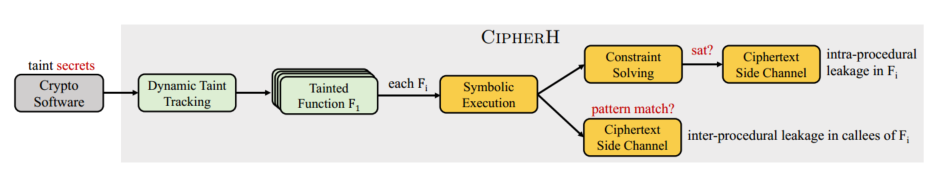

Trong bài báo này, chúng tôi đề xuất CIPHERH, một khuôn khổ thực tế để tự động phân tích phần mềm mã hóa và phát hiện các điểm chương trình dễ bị tấn công kênh phụ mã hóa. (Đề xuất một khuôn khổ phát hiện tấn công kênh phụ tự động).

CIPHERH được thiết kế để thực hiện phân tích lai thực tế trong phần mềm mật mã sản xuất, có tính năng phân tích vết bẩn động nhanh để theo dõi việc sử dụng bí mật trong toàn bộ chương trình và một lượt thực thi tượng trưng tĩnh cho mỗi hàm "bị nhiễm", sử dụng các ràng buộc tượng trưng để suy ra lỗ hổng kênh phụ của văn bản mã hóa.

Thông qua đánh giá thực nghiệm, hơn 200 điểm chương trình dễ bị tấn công đã được tìm thấy trong các triển khai RSA và ECDSA/EDCH hiện đại từ OpenSSL, MbedTLS và WolfSSL. Các trường hợp tiêu biểu đã được báo cáo cho chủ đầu tư và được chủ đầu tư xác nhận hoặc khắc phục. (Một số lượng lớn rủi ro tấn công đã được phát hiện trong các sản phẩm thực tế).

2.3 Học tập liên bang (FL)

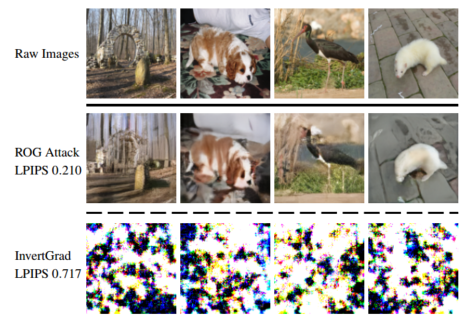

- Gradient Obfuscation tạo ra cảm giác an toàn giả tạo trong học tập liên bang

- Sự che giấu gradient tạo ra cảm giác an toàn sai lầm trong học tập liên bang

- Các nhà nghiên cứu trong nước: Đại học Chiết Giang (tác giả thứ hai)

Học liên bang được đề xuất như một khuôn khổ học máy bảo vệ quyền riêng tư, cho phép nhiều máy khách cộng tác mà không cần chia sẻ dữ liệu gốc. Tuy nhiên, thiết kế trong khuôn khổ này không đảm bảo bảo vệ quyền riêng tư của khách hàng.

Các nghiên cứu trước đây đã chỉ ra rằng các chiến lược chia sẻ gradient trong học tập liên bang có thể dễ bị tấn công tái tạo dữ liệu. Tuy nhiên, trên thực tế, khách hàng có thể không gửi dữ liệu thô do chi phí truyền thông cao hoặc yêu cầu nâng cao quyền riêng tư.

Các nghiên cứu thực nghiệm cho thấy việc che giấu dữ liệu theo độ dốc, bao gồm che giấu dữ liệu cố ý thông qua việc chèn nhiễu theo độ dốc và che giấu dữ liệu vô ý thông qua việc nén theo độ dốc, có thể bảo vệ quyền riêng tư tốt hơn trước các cuộc tấn công tái tạo.

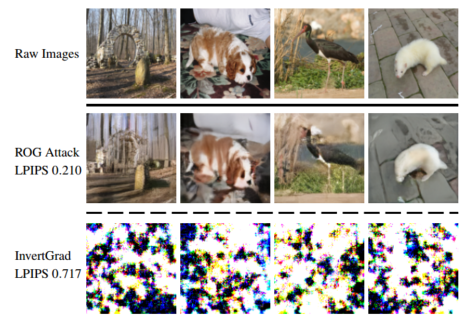

Trong nghiên cứu này, các nhà nghiên cứu đề xuất một khuôn khổ tấn công tái tạo mới cho các nhiệm vụ phân loại hình ảnh trong học liên bang. Chúng tôi chứng minh rằng các quy trình hậu xử lý gradient thường được sử dụng, chẳng hạn như lượng tử hóa gradient, thưa thớt gradient và nhiễu loạn gradient, có thể mang lại cảm giác an toàn sai lầm trong học liên bang. (Chứng minh rằng các biện pháp bảo vệ hiện tại đã thất bại).

Trái ngược với các nghiên cứu trước đây, chúng tôi cho rằng việc tăng cường quyền riêng tư không nên được coi là sản phẩm phụ của quá trình nén gradient. Ngoài ra, các nhà nghiên cứu đã thiết kế một phương pháp mới để tái tạo hình ảnh ở cấp độ ngữ nghĩa trong khuôn khổ được đề xuất. Các nhà nghiên cứu đã định lượng mức độ rò rỉ quyền riêng tư về mặt ngữ nghĩa và so sánh với điểm số tương đồng của hình ảnh truyền thống. So sánh của chúng tôi thách thức các chương trình đánh giá rò rỉ dữ liệu hình ảnh trong tài liệu. Kết quả nghiên cứu nhấn mạnh tầm quan trọng của việc xem xét lại và thiết kế lại cơ chế bảo vệ quyền riêng tư dữ liệu phía máy khách trong các thuật toán học liên bang hiện có. (Nêu bật tầm quan trọng của việc thiết kế cơ chế bảo vệ quyền riêng tư dữ liệu mới cho khách hàng học tập liên bang).

2.4 Bằng chứng không kiến thức (ZK)

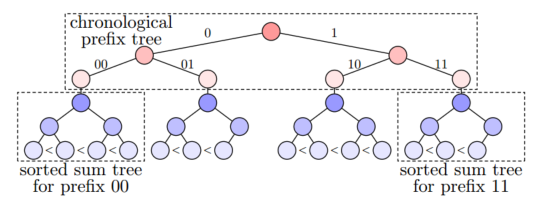

- Tiêu đề bài báo: TAP: Dịch vụ dữ liệu minh bạch và bảo vệ quyền riêng tư

- Dịch vụ dữ liệu minh bạch và bảo vệ quyền riêng tư

- Các nhà nghiên cứu trong nước: Đại học Tây Nam (tác giả thứ ba)

Ngày nay, người dùng mong đợi mức độ bảo mật cao hơn từ các dịch vụ xử lý dữ liệu của họ. Ngoài các yêu cầu về quyền riêng tư và tính toàn vẹn của dữ liệu truyền thống, họ cũng mong đợi sự minh bạch, nghĩa là quá trình xử lý dữ liệu của dịch vụ có thể được xác minh bởi người dùng và các kiểm toán viên đáng tin cậy. Mục tiêu của các nhà nghiên cứu là xây dựng một hệ thống đa người dùng cung cấp tính riêng tư, toàn vẹn và minh bạch của dữ liệu cho nhiều hoạt động đồng thời đạt được hiệu suất thực tế. (Nhấn mạnh thuộc tính minh bạch của người dùng trong điện toán riêng tư).

Để thực hiện điều này, trước tiên chúng tôi xác định những hạn chế của các phương pháp hiện có khi sử dụng cấu trúc dữ liệu đã xác thực. Các nhà nghiên cứu phát hiện ra rằng chúng được chia thành hai loại:

- Ẩn dữ liệu của từng người dùng khỏi những người dùng khác, nhưng xác minh các hoạt động trong phạm vi hạn chế (ví dụ: CONIKS, Merkle2 và Proof of Accountability)

- Hỗ trợ nhiều hoạt động có thể xác minh, nhưng làm cho tất cả dữ liệu hiển thị công khai (như IntegridDB và FalconDB)

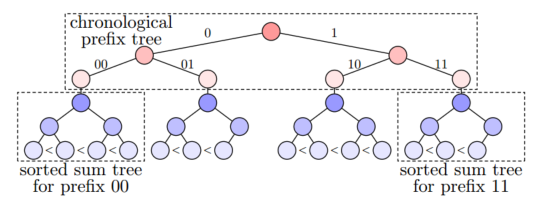

Sau đó, các nhà nghiên cứu đề xuất TAP để giải quyết những hạn chế trên. Một thành phần quan trọng của TAP là cấu trúc dữ liệu cây mới hỗ trợ xác minh kết quả hiệu quả và dựa vào các cuộc kiểm toán độc lập sử dụng bằng chứng phạm vi không kiến thức để chứng minh rằng cây được xây dựng chính xác mà không tiết lộ dữ liệu người dùng.

TAP hỗ trợ nhiều hoạt động có thể xác minh, bao gồm phân vị và độ lệch chuẩn mẫu. Chúng tôi tiến hành đánh giá toàn diện về TAP và so sánh với hai cơ sở dữ liệu hiện đại nhất là IntegridDB và Merkle2, cho thấy hệ thống này có tính thực tiễn ở quy mô lớn. (So với các mô hình cơ sở hiện đại, phương án đề xuất là khả thi).

2.5 Mã hóa đồng cấu (HE)

- Tiêu đề bài báo: Squirrel: Một khuôn khổ tính toán hai bên an toàn có thể mở rộng để đào tạo cây quyết định tăng cường độ dốc

- Một khuôn khổ tính toán hai bên có khả năng mở rộng và an toàn để đào tạo cây quyết định tăng cường độ dốc

- Các nhà nghiên cứu trong nước: Tất cả đều đến từ Alibaba Group và Ant Group

Cây quyết định tăng cường độ dốc (GBDT) và các biến thể của nó được sử dụng rộng rãi trong công nghiệp do khả năng diễn giải mạnh mẽ của chúng. Tính toán đa bên an toàn cho phép nhiều chủ sở hữu dữ liệu cùng tính toán một hàm trong khi vẫn giữ bí mật thông tin đầu vào của họ.

Trong nghiên cứu này, nhóm nghiên cứu đã đề xuất Squirrel, một khuôn khổ đào tạo GBDT hai bên dựa trên các tập dữ liệu được phân chia theo chiều dọc, trong đó mỗi chủ sở hữu dữ liệu đều có các tính năng khác nhau của cùng một mẫu dữ liệu. Squirrel giữ bí mật với những kẻ thù trung thực và không tiết lộ bất kỳ thông tin trung gian nhạy cảm nào trong quá trình huấn luyện.

Squirrel cũng có thể mở rộng quy mô lên các tập dữ liệu có hàng triệu mẫu, thậm chí trên các mạng diện rộng (WAN). (Hỗ trợ đào tạo mô hình hàng triệu mẫu trong mạng diện rộng).

Squirrel đạt được hiệu suất cao thông qua một số thiết kế chung mới của thuật toán GBDT và mật mã tiên tiến.

-

Một cơ chế mới và hiệu quả được đề xuất để ẩn phân phối mẫu trên mỗi nút bằng cách sử dụng chuyển giao không biết trước (cơ chế ẩn phân phối nút mới và hiệu quả).

-

Chúng tôi đề xuất một phương pháp được tối ưu hóa cao cho tổng hợp gradient bằng cách sử dụng mã hóa đồng dạng dựa trên mạng (HE) nhanh hơn ba cấp độ so với các phương pháp tính toán đồng dạng hiện có. (Cao hơn nhiều lần so với các phương pháp hiện có).

-

Một giao thức mới được đề xuất để đánh giá hàm sigmoid trên các giá trị chia sẻ bí mật, giúp cải thiện hiệu suất lên 19-200 lần so với hai phương pháp hiện có.

Kết hợp tất cả những cải tiến này, Squirrel chỉ mất chưa đến 6 giây cho mỗi cây trên tập dữ liệu có 50.000 mẫu, nhanh hơn Pivot (VLDB 2020) tới 28 lần. Các nhà nghiên cứu cũng chỉ ra rằng Squirrel có thể mở rộng quy mô lên các tập dữ liệu có hơn một triệu mẫu, ví dụ, trong khoảng 90 giây cho mỗi cây trên mạng WAN. (Tạo một cây quyết định duy nhất cho một triệu tập dữ liệu mẫu trong vòng 2 phút).

2.6 Bộ máy tính riêng tư (PSU)

- Tiêu đề bài báo: Liên hợp tập riêng tư tuyến tính từ Kiểm tra thành viên riêng tư ngược đa truy vấn

- Tiếng Anh: Hợp nhất tập riêng tuyến tính trong kiểm tra thành viên riêng đảo ngược đa truy vấn

- Các nhà nghiên cứu trong nước: Tất cả các nhà nghiên cứu đều đến từ Phòng thí nghiệm trọng điểm nhà nước về an ninh thông tin, Viện Kỹ thuật thông tin, Viện Hàn lâm khoa học Trung Quốc, Đại học Viện Hàn lâm khoa học Trung Quốc, Đại học Sơn Đông, Phòng thí nghiệm trọng điểm nhà nước về khoa học và công nghệ mật mã, Tập đoàn Alibaba

Giao thức Private Set Union (PSU) cho phép hai bên (mỗi bên nắm giữ một tập hợp) tính toán hợp các tập hợp của họ mà không tiết lộ bất kỳ thông tin nào khác cho bất kỳ bên nào.

Cho đến nay có hai cách được biết đến để xây dựng giao thức PSU.

- Phương pháp đầu tiên chủ yếu dựa vào mã hóa đồng hình cộng tính (AHE), phương pháp này thường không hiệu quả vì nó đòi hỏi phải thực hiện một số lượng không hằng số các phép tính đồng hình trên mỗi mục.

- Phương pháp thứ hai chủ yếu dựa trên hoạt động quên chuyển giao và khóa đối xứng do Kolesnikov và cộng sự đề xuất gần đây (ASIACRYPT 2019).

Cái thứ hai có hiệu suất thực tế tốt và nhanh hơn cái thứ nhất gấp nhiều lần. Tuy nhiên, cả hai cách tiếp cận đều không tối ưu vì độ phức tạp về tính toán và giao tiếp của chúng không phải là O(n), trong đó n là kích thước của bộ sưu tập. Do đó, vấn đề xây dựng một giao thức PSU tối ưu vẫn là một câu hỏi mở. (Mặc dù có một số giải pháp, nhưng chúng sẽ phát sinh chi phí lớn khi bộ sưu tập mở rộng và không đáp ứng được nhu cầu thực tế).

Trong công trình này, nhóm nghiên cứu giải quyết vấn đề mở này bằng cách đề xuất một khuôn khổ chung cho PSU từ việc chuyển giao không biết trước và một giao thức mới được giới thiệu có tên là Kiểm tra thành viên riêng tư ngược đa truy vấn (mq-RPMT). Các nhà nghiên cứu đề xuất hai cấu trúc chung của mq-RPMT.

- Phương pháp đầu tiên dựa trên mã hóa khóa đối xứng và công nghệ 2PC chung.

- Phương pháp thứ hai dựa trên mã hóa khóa công khai có thể ngẫu nhiên hóa lại.

Cả hai cấu trúc đều tạo ra một PSU có độ phức tạp về tính toán và truyền thông tuyến tính. (Một giải pháp phức tạp tuyến tính được thiết kế để phá vỡ giới hạn phức tạp ban đầu).

Nhóm nghiên cứu đã triển khai hai giao thức PSU và so sánh chúng với các PSU hiện đại. Các thí nghiệm cho thấy giao thức dựa trên PKE của nhóm nghiên cứu có khả năng truyền thông thấp nhất trong số tất cả các lược đồ, với khả năng truyền thông giảm 3,7–14,8 lần tùy thuộc vào kích thước của tập hợp. Tùy thuộc vào môi trường mạng, giải pháp PSU của nhóm nghiên cứu chạy nhanh hơn 1,2–12 lần so với giải pháp hiện đại. (Các thí nghiệm đã chỉ ra rằng khả năng giao tiếp có thể tăng lên tới 14 lần và thời gian hoạt động có thể tăng lên 12 lần).

3. Cuối cùng

Xin chúc mừng nhóm nghiên cứu trong nước nêu trên đã "xuất hiện" tại hội nghị thượng đỉnh về điện toán riêng tư. Điều này cũng cho thấy công nghệ điện toán riêng tư đang dần chuyển từ phương pháp lý thuyết sang ứng dụng thực tế. Tận dụng tối đa công nghệ điện toán riêng tư có thể đáp ứng nhu cầu bảo vệ quyền riêng tư trong khi thích ứng với xu hướng phát triển của lưu thông phần tử dữ liệu và thúc đẩy sự phát triển lành mạnh của nền kinh tế số. Cộng đồng học thuật và công nghiệp của Trung Quốc sẽ tiếp tục hợp tác để tạo ra các sản phẩm điện toán riêng tư chất lượng tốt hơn, hiện thực hóa việc lưu thông dữ liệu an toàn "có sẵn nhưng vô hình, có sẵn nhưng không lưu trữ được, có thể kiểm soát và đo lường được", đồng thời thúc đẩy sự phát triển lành mạnh của Trung Quốc kỹ thuật số.

PrimiHub là nền tảng điện toán riêng tư mã nguồn mở được xây dựng bởi một nhóm chuyên gia mật mã. Chúng tôi tập trung vào việc chia sẻ công nghệ và nội dung trong các lĩnh vực điện toán riêng tư như bảo mật dữ liệu, mật mã, học liên bang và mã hóa đồng cấu.

Bài viết cuối cùng này nói về hàng tồn kho! Đây là phần cuối của bài viết về những thành tựu của các học giả về điện toán riêng tư trong nước tại hội nghị USENIXSecurity2023. Nếu bạn muốn biết thêm về kho lưu trữ! Để biết kết quả của các học giả về điện toán riêng tư trong nước tại hội nghị USENIXSecurity2023, vui lòng tìm kiếm các bài viết của CFSDN hoặc tiếp tục duyệt các bài viết liên quan. Tôi hy vọng bạn sẽ ủng hộ blog của tôi trong tương lai! .

Tôi là một lập trình viên xuất sắc, rất giỏi!